"Solo una óptima gestión de los 'bots' reducirá la congestión de la red"

El directivo de la compañía nos avanza que es posible identificar a los bots web y los scrapers por el volumen de solicitudes realizadas, el tipo de contenido al que van dirigidos, y la información del agente de usuario, así como por su conveniencia y agresividad a la hora de crear las políticas de gestión más apropiadas.

CW.- ¿Cómo ve el espectro de seguridad en las organizaciones y cuál es la estrategia de Akamai para este año?

Como bien sabrás, Akamai es una compañía especializada en ofrecer soluciones de seguridad para clientes de negocios, muy enfocada en proteger los negocios on-line y su entorno de aplicaciones. La finalidad es proteger los datos y la información presente en sus infraestructuras. En líneas generales, el negocio está creciendo muy rápidamente, pues el pasado año tuvimos unos ingresos en el área de seguridad de 2.197 millones con un crecimiento del 12% con respecto al año anterior 2014. Los beneficios obtenidos en lo que se refiere a las soluciones de seguridad Cloud fueron de 254 millones, creciendo un 50% año tras año. Para este año, uno de nuestros focos principales será el de monitorización del tráfico de la red, para ayudar a las organizaciones a protegerse de bots y otras infecciones maliciosas. Históricamente, nos hemos enfocado en ofrecer soluciones de seguridad web y para el próximo año desarrollaremos y lanzaremos soluciones muy enfocadas en seguridad Enterprise.

CW.- Durante su presentación, ha hablado acerca de los bots y su repercusión sobre el tráfico de la red. Todas las compañías hablan sobre ello. En este nuevo contexto, ¿cuál sería el nuevo rol de los appliance de seguridad y los firewall de nueva generación (NGF)?

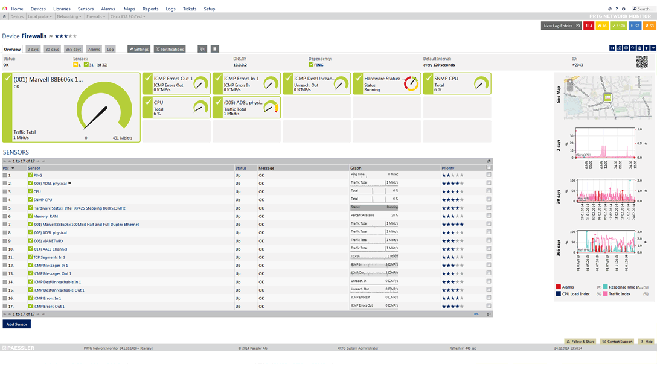

Buena pregunta. Si retrocedemos cinco años atrás, todos los controles de seguridad de aquella época dependían de appliances para gestionar la seguridad de las redes de las organizaciones. Eran los líderes de la seguridad. Por un lado teníamos las soluciones cloud, y por otro, la infraestructura de red de las compañías. Con el paradigma de los nuevos entornos Cloud, desde Akamai pensamos que es necesario dar continuidad al formato, pero está claro que el perímetro del Datacenter está muerto. Los recursos web no pueden ser protegidos por un único firewall. Cada vez son más numerosas las aplicaciones que se mueven a la nube saliendo del tradicional centro de datos, así como otras modalidades de infraestructura como servicio que son desplegadas en torno a Cloud, para lo que los negocios necesitan de un entorno apropiado de protección.

"La manera de detectar, clasificar y responder a los bots es clave para obtener el beneficio de los buenos y evitar los problemas ocasionados por los malos"

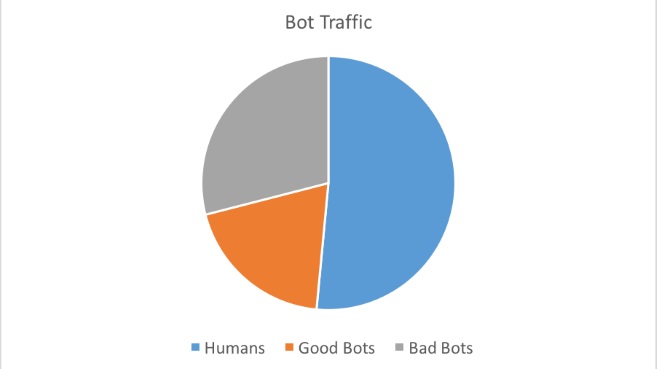

Dicho esto, los negocios están en la nube, los usuarios trabajan sobre la nube, y también las transacciones se llevan a cabo en la Cloud. Tanto los CIO como los CSO de las compañías son los responsables del rendimiento y la seguridad de los datos, así como de las transacciones y comunicaciones que hacen posible el funcionamiento de la misma. Ellos necesitan de controles de seguridad en la red seguros para estos entornos Cloud, y eso es lo que estamos potenciando desde Akamai, el ofrecer más controles de gestión y seguridad para que las empresas puedan mover sus soluciones a la nube de forma segura, así como todo lo que rodea a la infraestructura web de las mismas. Una estrategia eficaz de gestión de bots comienza con una comprensión de los diferentes tipos de bots y cómo cada uno puede afectar al negocio. Es aquí donde encontramos una gran oportunidad para Akamai, ya que solo con una buena gestión de los bots, es posible reducir la congestión del tráfico que sufre la red.

CW.- Físicamente, ¿cómo están cambiando las soluciones hardware?

Todo el mundo está aprovechando las ventajas que ofrece la tecnología en los procesos de negocio, haciendo más desarrollos y acelerando su adopción, que son las tendencias actuales del mercado. Por otro lado, la implementación de funciones de virtualización de redes, favorece el despliegue de hardware con controles de seguridad sobre máquinas virtuales que se ejecutan servidores estándares. Son tecnologías que pensamos claramente que continuarán evolucionando a lo largo de los próximos años. Y es aquí donde aparecen soluciones como Web Application Firewall (WAF) con la gestión de bot de Akamai que ofrece opciones flexibles para controlar el tráfico de los bots con el fin de minimizar el impacto sobre las organizaciones. De esta manera, el nuevo hardware de los appliance pasa por el uso de la tecnología de virtualización como una clara tendencia. Es lo que están adoptando los grandes fabricantes de hardware.

CW.- ¿Está Akamai trabajando en favor de fomentar la compartición de inteligencia colectiva en términos de ciberseguridad?

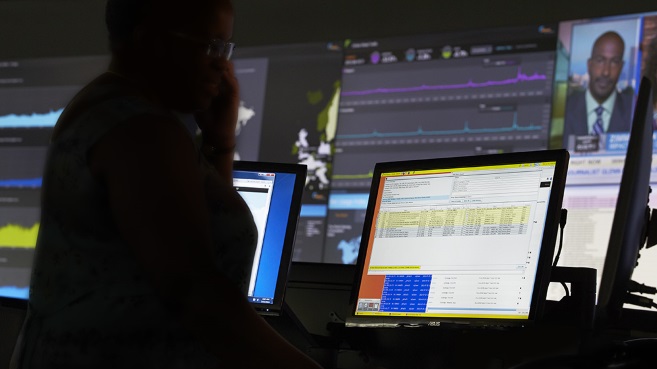

Si observamos el tráfico de la red diaria, observamos que existe una gran visibilidad de las amenazas, especialmente en entornos de banca y finanzas. En estos procesos, estamos trabajando en estándares de información que puedan emerger en soluciones y ser compartidas entre los principales agentes de seguridad, con el fin de que la comercialización de nuevos productos sea más efectiva a la hora de detectar las amenazas de toda la comunidad. Así pues, la compartición de información es algo que en los próximos años evolucionará en pro de la seguridad de las organizaciones.

CW.- ¿Dónde pueden los socios tecnológicos encontrar las nuevas oportunidades de negocio en torno a la seguridad?

Tenemos un amplio rango de partners, ya sean operadores de red, resellers, empresas que se dedican a comercializar infraestructuras de red, o aquellos que ofrecen servicios de hosting. Akamai está acelerando, junto con todos ellos, la adopción de infraestructura que permita proteger los negocios y evitar los ataques. Estamos trabajando de forma muy intensa con organizaciones especializadas en seguridad, aquellas muy enfocadas en proteger la infraestructura de las organizaciones, así como las soluciones integradas de las organizaciones.

Cuando detectamos que la infraestructura está expuesta, trabajamos de manera conjunta y mano a mano con consultorías de seguridad para obtener el mayor beneficio de las organizaciones. Los clientes necesitan de arquitecturas robustas de seguridad para proteger su negocio.

CW.- Según su amplia experiencia, ¿cómo es posible proteger el nuevo ecosistema de Internet de las Cosas, tanto a los sensores y los dispositivos, como el dato y la información que éstos recogen y manejan?

IoT está emergiendo ahora y es uno de los cambios más importantes es que la gente está construyendo infraestructuras IoT para hacer que las comunicaciones sucedan rápidamente y de manera eficiente, pero no tienen en cuenta los aspectos de seguridad. En la mayoría de los casos se utilizan estándares API para que los dispositivos se entiendan, pero no se valoran los aspectos de seguridad. Si revisamos las herramientas de monitorización de APIs, tienen alguna función de seguridad pero no la suficiente.

“Más del 60 % del tráfico web de una compañía puede estar generado por bots”

Una de las cosas que queremos abordar a lo largo del próximo año es proporcionar aceleración a estos entornos de tráfico API, con tecnología de seguridad embebida en el tráfico, para ayudar a los clientes a adoptar esta nueva tendencia. Te indico un ejemplo. Uno de nuestros clientes más grandes, dedicado a la fabricación de dispositivos de consumo, y con necesidad de desplegar sus dispositivos en millones de hogares, requerirá que éstos puedan ponerse en contacto con el Centro de Operaciones. Tomar el control sobre el uso de la dirección IP de cada dispositivo, puede hacer que las comunicaciones se corten. Con el despliegue apropiado de una infraestructura IoT será posible garantizar las comunicaciones de este tipo, proteger el servidor con el que se comunican. Así, lo más peligroso es, sin duda, que existan infinidad de dispositivos IoT en plantas de fabricación, o entornos de infraestructura crítica, sin medidas de seguridad apropiadas. Debemos tener en cuenta que las aplicaciones de seguridad tradicionales, pensadas para proteger el ecosistema cloud, están brindando cierta seguridad para proteger las comunicaciones IoT, pero la nueva categoría de dispositivos va a requerir de tecnologías más avanzadas que garanticen su despliegue y uso de forma segura. Es aquí donde estamos trabajando para ofrecer las mejores garantías.

CW.- Por último, ¿podría darnos alguna recomendación de seguridad para todas aquellas pequeñas empresas y organizaciones que forman parte del tejido empresarial de nuestro país?

Grandes cambios están sucediéndose en este tipo de pequeños negocios, y la habilidad en seguridad de estos negocios depende de la experiencia del personal que forma parte del staff. Así, mi recomendación pasa por evita hacer frente a las amenazas tú solo. Ten en cuenta que necesitas trabajar con terceras partes para garantizar una arquitectura de seguridad. Debes revisar tu infraestructura y asegurarte de diseñar y desplegar una protección eficiente. No debes esperar a tener un ataque o vulnerabilidad para pasar a la acción.

Otra gran recomendación es contratar unos buenos consultores con el fin de poder garantizar una arquitectura que pueda ser monitorizada en todo momento. Echa un vistazo a los MSSP (Managed Security Service Provider) que hacen por ti la función de monitorizar para evitar que lo peor pueda a sucederte. Sin duda, el problema más grave es pensar que nunca me tocará a mí. Piensa en la gran envergadura del malware y como a diario leemos noticias de grandes compañías que se ven afectadas. Ten en cuenta que acecha los 365 días del año y nadie está a salvo. Así pues, busca el uso de herramientas de monitorización que te permitan descubrir muchas de estas amenazas.

Las pequeñas compañías no tienen por qué intentar proteger su infraestructura de red, pues el uso de alguno de los proveedores de servicio puede garantizar un mejor trabajo. Los proveedores de servicio cuentan con más medios para lograr minimizar el impacto del malware y las amenazas que acechan diariamente a las pequeñas organizaciones.